Hackerları hacklemek:Karısı bir smishing kampanyasının kurbanı olduktan sonra, bir güvenlik araştırmacısı kişisel bir soruşturma başlattı ve küresel bir operasyonu ortaya çıkardı. Kanıt toplamak için dolandırıcıların sistemlerine girerek, yetkililere yaygın dolandırıcılık kampanyasının sona ermesine yardımcı olan önemli bilgiler sağladı.

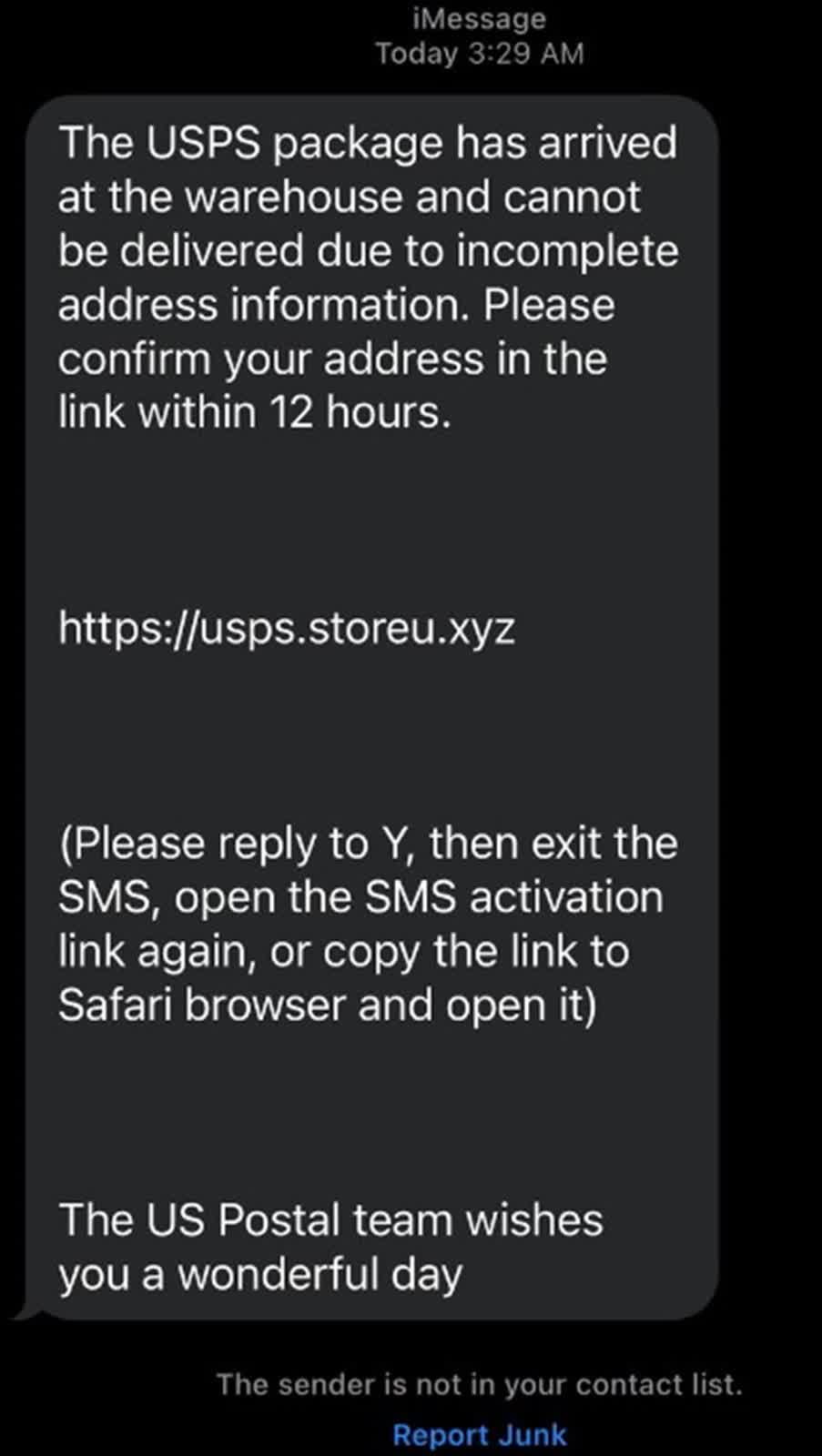

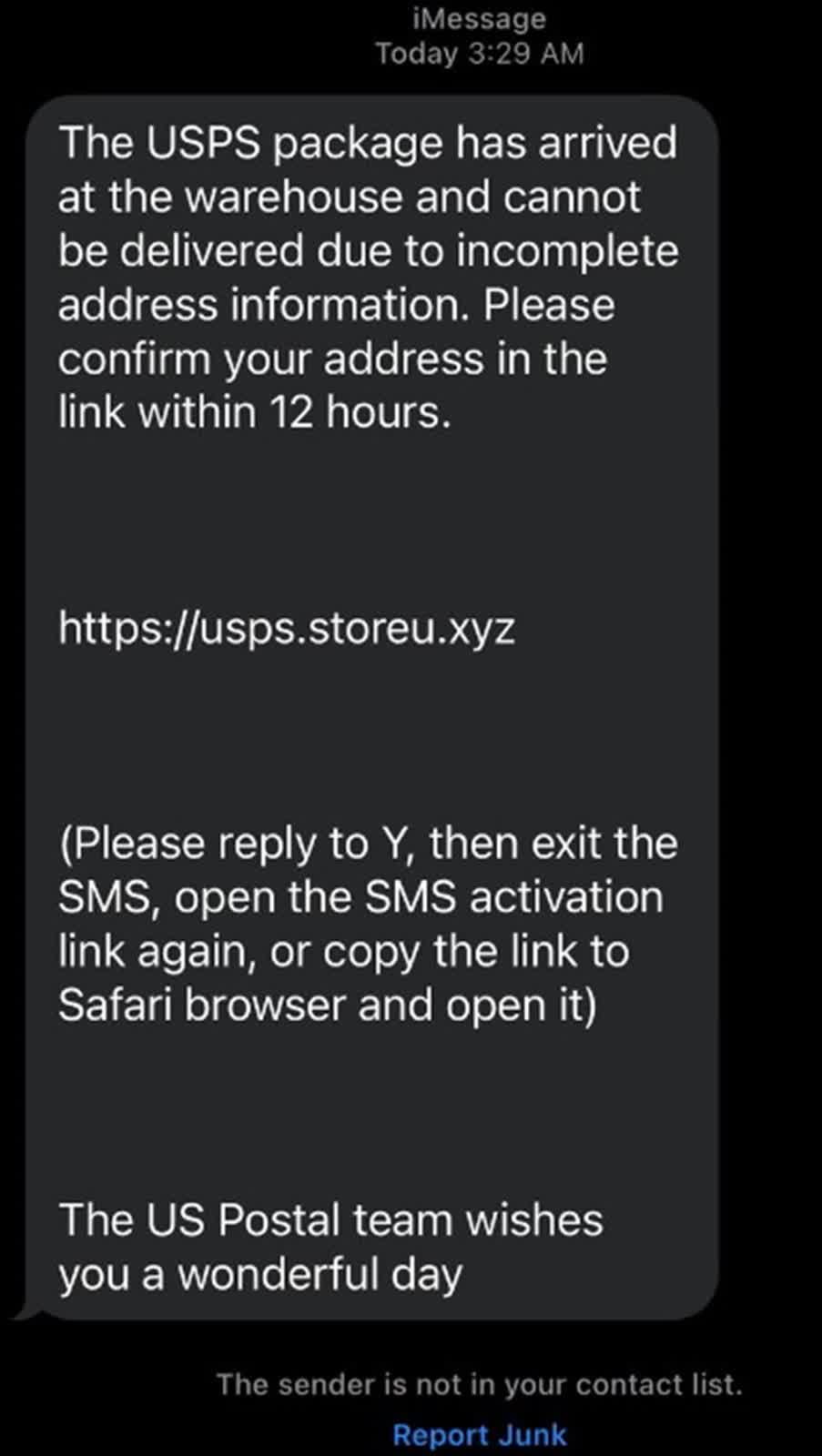

Güvenlik araştırmacısı Grant Smith, Amerika Birleşik Devletleri Posta Servisi’nden olduğunu iddia eden bir kısa mesaj aldığında, başta bunu başka bir dolandırıcılık olarak görmezden geldi. Ancak, karısının yanlışlıkla kredi kartı bilgilerini bağlantılı dolandırıcı web sitesine girmesiyle durum ciddi bir hal aldı. Bu kişisel ihlal, Smith’i dolandırıcılığın kökenlerini derinlemesine araştırmaya yöneltti.

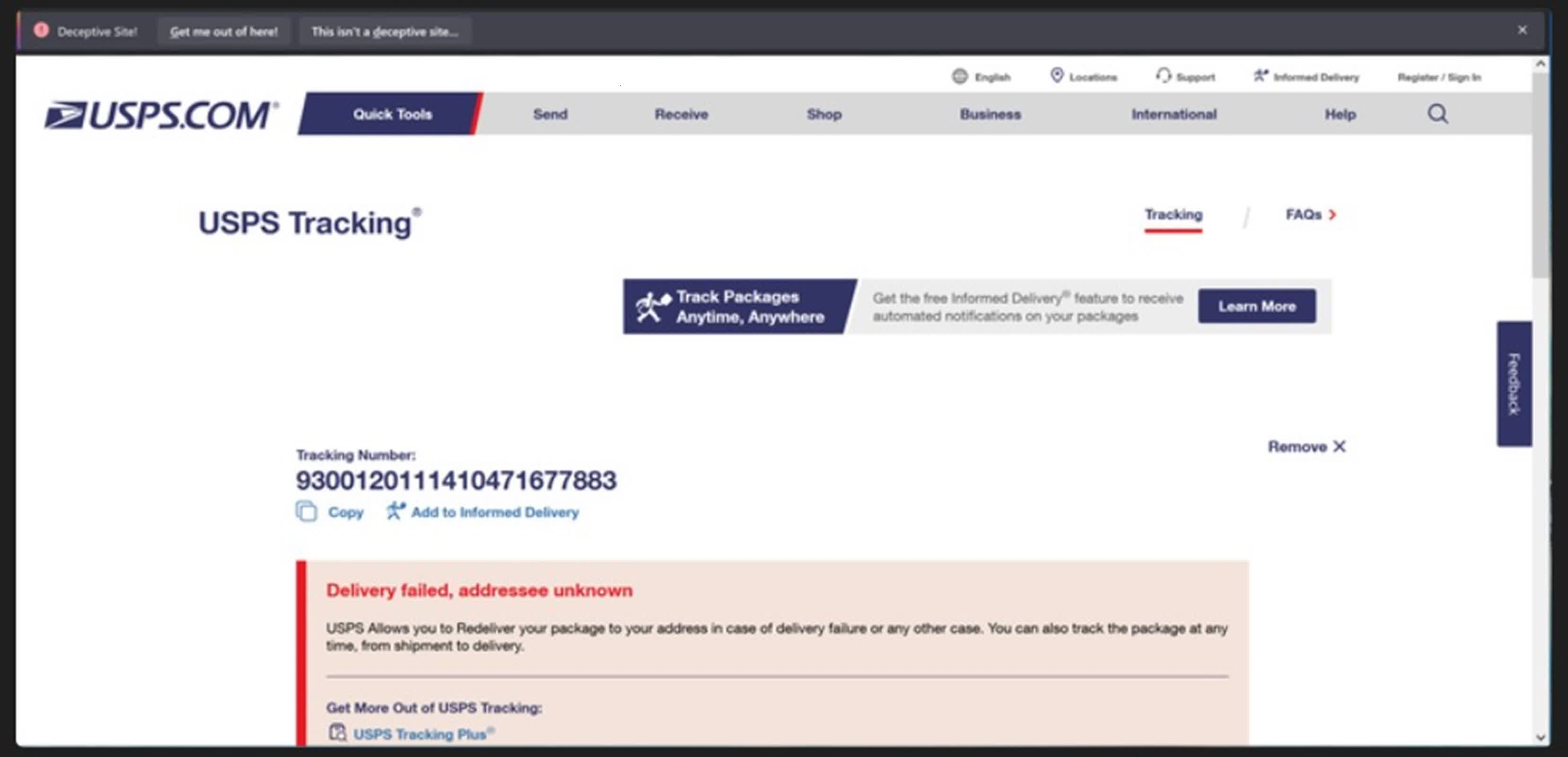

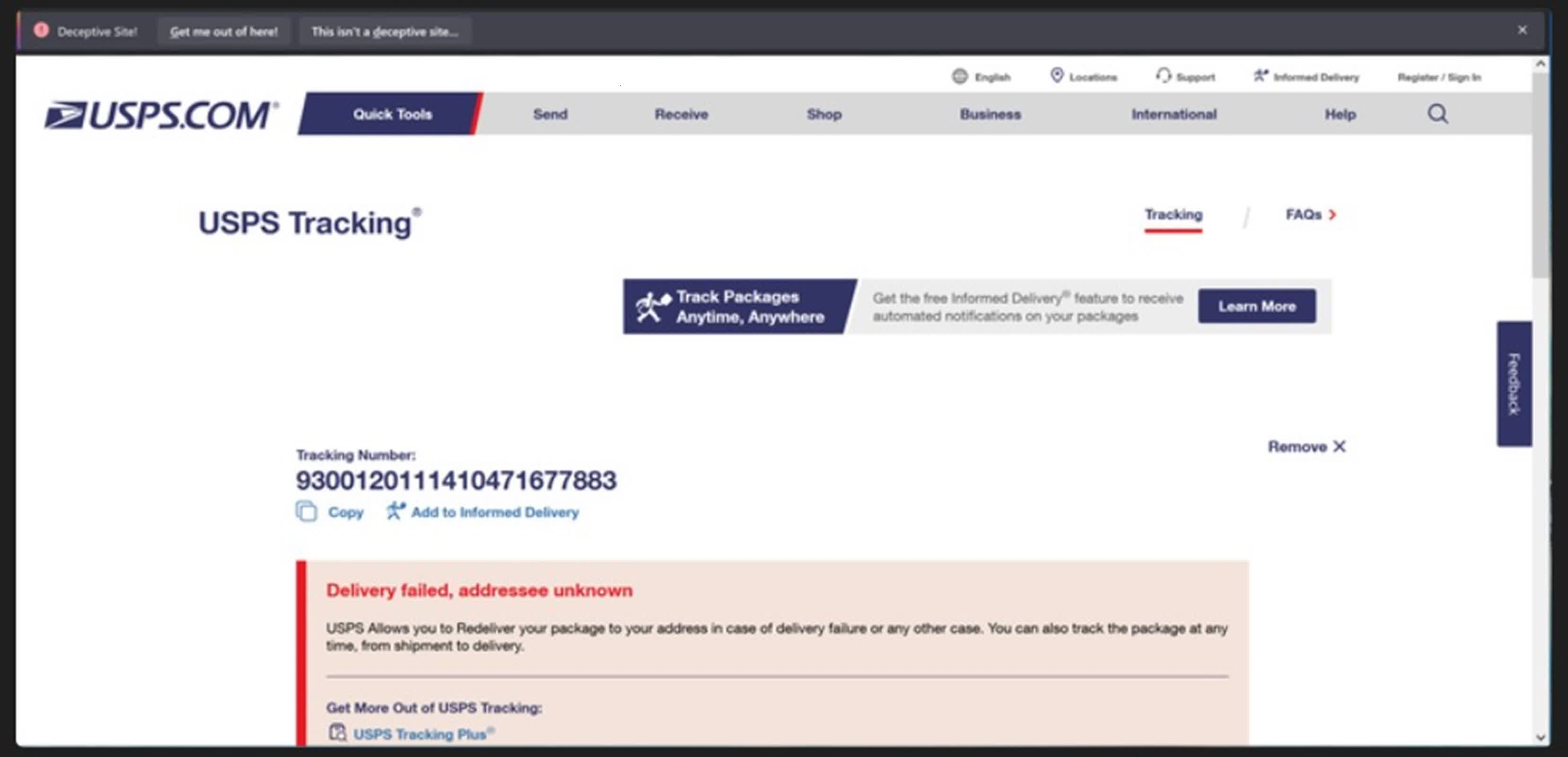

Siber güvenlik firması Phantom Security’nin kurucusu Smith, sonunda şüphesiz kurbanlardan kredi kartı bilgileri de dahil olmak üzere kişisel bilgileri toplamak için tasarlanmış sahte USPS mesajlarını içeren büyük ölçekli bir operasyonu ortaya çıkardı. Bu dolandırıcılıklar, alıcıları hassas bilgiler girmelerini isteyen sahte web sitelerine yönlendiriyordu.

Dolandırıcılığın kaynağını bulmaya kararlı olan Smith, operasyondan sorumlu Çince konuşan bir grup tespit etti. SQL enjeksiyonu ve yol geçişini kullanarak sistemlerindeki güvenlik açıklarını istismar etti ve faaliyetlerine dair kanıt topladı. SQL enjeksiyonu saldırıları, veritabanı sorgularını manipüle etmesine olanak tanırken, yol geçişi web kök klasörü dışındaki dosyalara erişimi mümkün kıldı.

Smith, Wired dergisine verdiği demeçte, “Tersine mühendislik yapmaya başladım, her şeyin nasıl şifrelendiğini, şifresini nasıl çözebileceğimi ve veriyi ele geçirmenin daha etkili bir yolunu buldum.” dedi.

// İlgili Hikayeler

- Filipinler, vergi kaçakçılığı ve insan ticareti endişeleri nedeniyle çevrimiçi kumar sektörünü kapatıyor

- Bilgisayar korsanları, müşterilere karşı karmaşık bir DNS zehirleme saldırısı başlatmak için bir İSS’yi istismar etti

Bunun üzerine, web sitesi yöneticisi parolalarını kırmayı başardı ve birçoğunun hala kullanıcı adı için “admin” ve parola için “123456” gibi varsayılan kimlik bilgilerini kullandığını fark etti. Bu acemi hatası, kurban verisini smishing web siteleri ağından çıkarmayı verimli bir şekilde otomatikleştirmesini sağladı. Sonuç olarak, Smith yetkililer için 438.669 benzersiz kredi kartı numarası ve 1.133 etki alanından 1,2 milyondan fazla bilgi parçası içeren devasa bir veri önbelleği oluşturdu.

Smith’in araştırması, dolandırıcıların Telegram’da satılan ve “Smishing Triad” olarak bilinen bir grupla bağlantılı bir smishing kiti kullandığını ortaya çıkardı. Grup, Resecurity de dahil olmak üzere güvenlik araştırmacıları tarafından bilinmiyordu. Dolandırıcılar, öncelikle posta hizmetlerini ve dünya çapındaki müşterilerini hedef alan smishing kampanyaları düzenleyen karmaşık bir siber suç örgütü işletiyor.

Smishing Triad, genellikle USPS ve Royal Mail gibi saygın posta ve teslimat hizmetlerini taklit ederek sahte SMS ve iMessage metinleri gönderdi. Bu mesajlar, alıcıları teslim edilemeyen paketler konusunda uyardı ve kişisel bilgiler, kimlik bilgileri ve ödeme bilgileri sağlamalarını istedi.

Kullanıcıların SMS’e, özellikle iMessage’a olan güvenini suistimal ettiler ve dolandırıcılıklarını daha ikna edici hale getirdiler. Tehlikeye atılmış Apple iCloud hesaplarını kullanarak, daha geniş bir kitleye ulaşmak için geleneksel güvenlik önlemlerini aştılar.

Operasyonları ayrıca analiz ve tespit çabalarını karmaşıklaştırmak için HTTP yanıtlarını RSA ile şifrelemeyi de içeriyordu. Diğer taktikler arasında kötü amaçlı bağlantıları gizlemek için Bit.ly gibi URL kısaltma hizmetlerini kullanmak ve hedefleme yeteneklerini geliştirmek için karanlık web’den çalınan veritabanlarını kullanmak vardı.

Grup, BAE ve Pakistan gibi belirli bölgeleri hedeflemek için coğrafi filtrelemeyi kullandı, saldırılarını yerel bağlamlara göre uyarladı ve etkinliklerini artırdı. ABD, İngiltere, AB, BAE ve Pakistan dahil olmak üzere birden fazla ülkedeki posta hizmetlerini ve müşterilerini hedef alan geniş bir operasyonel kapsamları vardı.

İsmi açıklanmayan bir banka Smith’in blog yazılarını fark etti ve ona ulaştı. Bulgularını bankayla paylaştı, olayları FBI’a bildirdi ve daha sonra Amerika Birleşik Devletleri Posta Teftiş Servisi’ne (USPIS) bilgi verdi.

Smith’in eylemleri, dolandırıcıların sistemlerine delil toplamak için girmek CFAA’nın ihlali olarak değerlendirilebileceğinden, Bilgisayar Sahtekarlığı ve Kötüye Kullanım Yasası (CFAA) kapsamında kanunî bir gri alana giriyor. Kendisi hakkında dava açılmayacak olsa da yetkililer, Smith’in teknik olarak yasa dışı yollarla elde ettiği delillerin kabul edilemez olabileceğinden endişe ediyor.

USPIS’te ulusal kamu bilgilendirme görevlisi olan Michael Martel, posta servisi araştırmacılarının Smith’in sağladığı ayrıntıları kullandığını belirtti. Ancak Martel, soruşturmanın belirli yönleri hakkında yorum yapamayacağını belirtti.

Resim kredisi: Grant Smith