Tehlikeli bir patates:Araştırmacılar Sinkclose güvenlik sorununun ilk ayrıntılarını açıkladıktan sonra AMD, masaüstü, mobil ve sunucu CPU’larının bazıları için bir aygıt yazılımı güncellemesinin geleceğini duyurdu. Ancak şaşırtıcı bir hamleyle AMD, eski Ryzen işlemciler için de yeni bir mikro kod güncellemesi yayınlamaya karar verdi, ancak bu kararın kesin nedeni henüz belirsizliğini koruyor.

Sinkclose, IOActive analistleri tarafından AMD’nin x86 CPU teknolojisinde keşfedilen potansiyel olarak ciddi bir güvenlik açığıdır. Bu düşük seviyeli hata, Santa Clara merkezli şirket tarafından 2006’dan beri piyasaya sürülen tüm işlemcileri etkiler. AMD, IOActive’in araştırmasını kabul etse de, şirket başlangıçta yalnızca en son CPU’larından bazıları için mikro kod tabanlı bir düzeltme yayınlamaya karar verdi.

Bu karar, bazıları sadece beş yıllık olan yaygın olarak kullanılan işlemcilerin korumasız bırakılması nedeniyle önemli bir tartışmaya yol açtı. Tepkilere yanıt olarak AMD, nihayetinde eski Ryzen CPU’larındaki Sinkclose güvenlik açığını da ele almaya karar verdi. Şirket yakın zamanda, resmi olarak Sinkclose olarak bilinen güvenlik açığının resmi tanımı olan SMM Lock Bypass (CVE-2023-31315) sorunuyla ilgili güvenlik bültenini güncelledi.

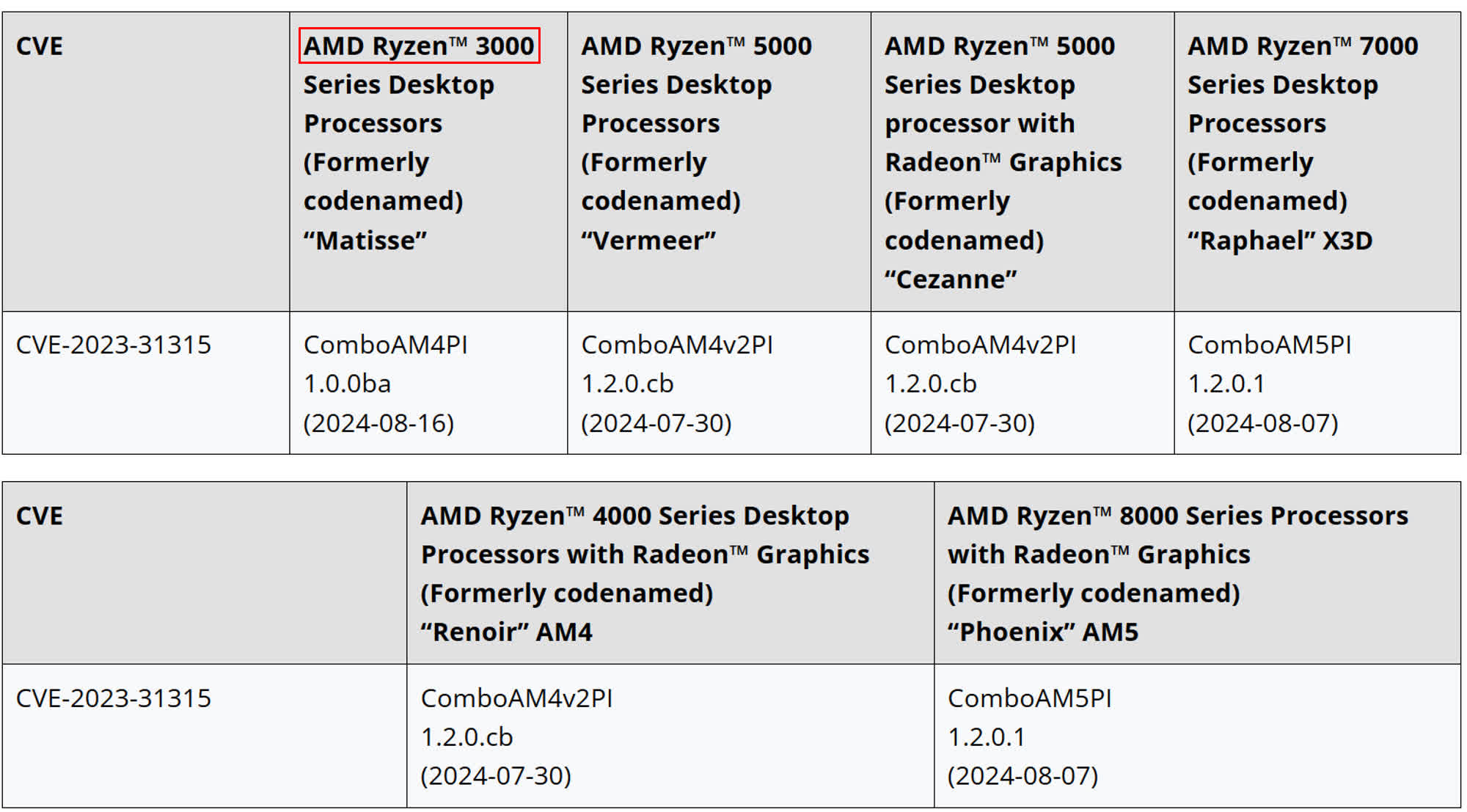

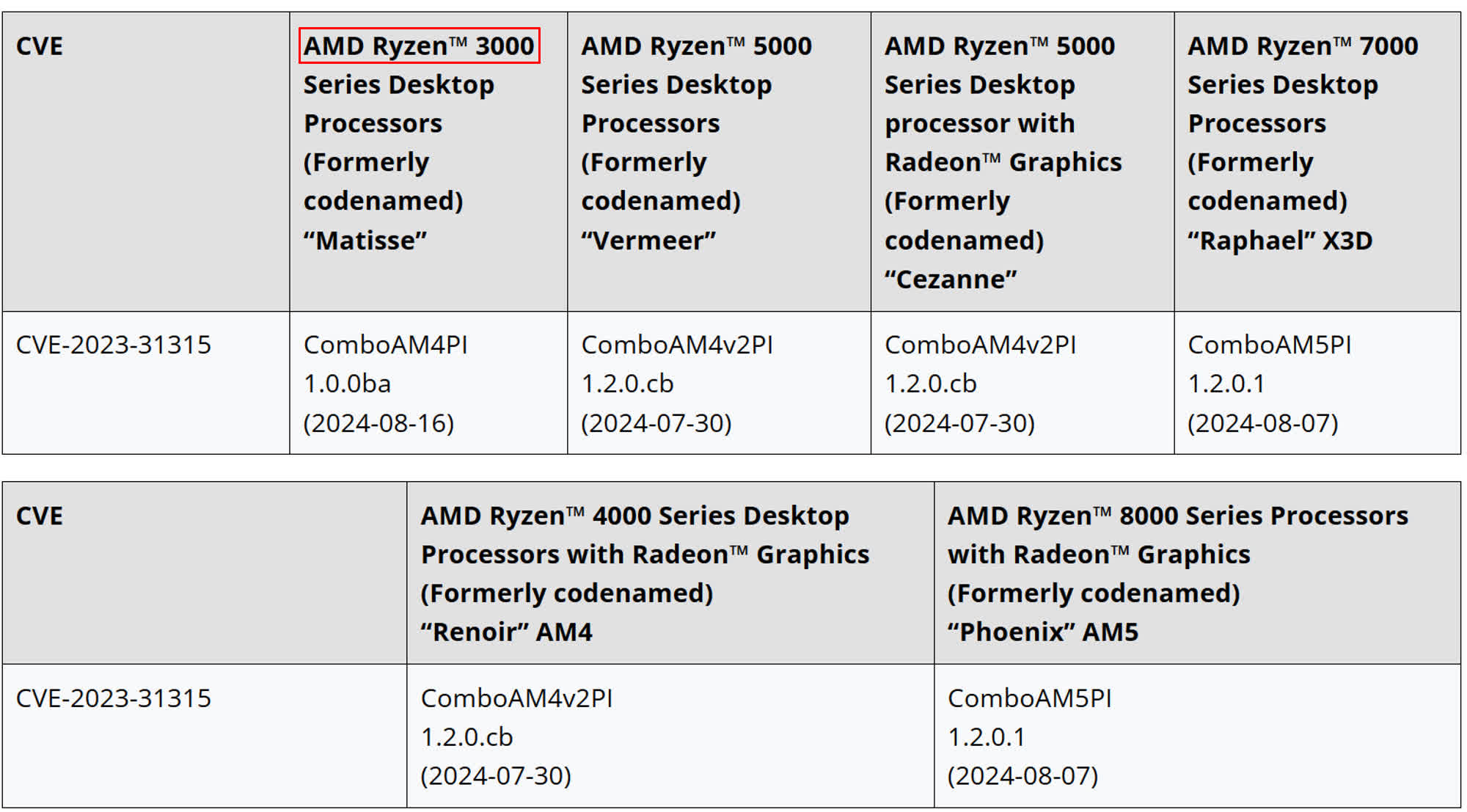

AMD, 14 Ağustos’ta Matisse (Zen 2) mikro mimarisine dayalı Ryzen 3000 masaüstü işlemciler için yeni bir “azaltma durumu” sağlamak üzere bültenini güncelledi. Şirket 20 Ağustos’a kadar bir düzeltme yayınlamayı öngörmüş olsa da, azaltma aslında 19 Ağustos’ta iletildi. Ryzen 3000 masaüstü CPU’ları kullanan PC sahipleri artık OEM anakart üreticileri tarafından yeni aygıt yazılımı sürümleri aracılığıyla dağıtılan ComboAM4PI 1.0.0ba güncellemesini beklemeli.

AMD, CVE-2023-31315’i x86 CPU’lardaki en ayrıcalıklı işletim modlarından biri olan Sistem Yönetim Modu (SMM) ortamında keyfi kod yürütülmesine yol açabilecek “yüksek” öneme sahip bir güvenlik açığı olarak tanımlıyor. SMM teknolojisi ilk olarak Intel tarafından 386SL 32-bit işlemciyle bir güç yönetimi özelliği olarak tanıtıldı, AMD ise 1991’de piyasaya sürülen Am386 işlemcilerde kendi SMM versiyonunu uyguladı.

// İlgili Hikayeler

- AMD’nin Ryzen 9000 serisi Windows yönetici hesaplarında biraz daha hızlı – ve bunun nedeni bilinmiyor

- Tarayıcılar sonunda 0.0.0.0 Day güvenlik açığını gideriyor

CPU SMM’deyken, olağan kod yürütme askıya alınır ve işletim sistemi etkili bir şekilde duraklatılır. Halka 0 erişimi (Windows çekirdek düzeyinde erişim) olan kötü niyetli bir aktör, önyükleme sırasında SMM’de (halka -2) kod yürütmek için PC’nin aygıt yazılımını etkileyebilir, AMD bunu doğruluyor. Bu senaryo, bir önyükleme kitini sistem içinde görünmez bir “hayalet”e dönüştürebilir ve bu da onu istilacı donanım değişiklikleri olmadan kaldırmayı son derece zorlaştırır – hatta imkansız hale getirir.

AMD, üçüncü nesil Ryzen işlemcilerini ilk olarak Kasım 2019’da piyasaya sürdü ve PC kullanıcılarına enerji tüketimini azaltırken IPC (döngü başına talimat) performansında %15 artış sağladı. Bu CPU’lar, önceki modellerde kullanılan AM4 soketiyle uyumluluğu korudu ve PCI Express 4.0 bağlantısı için destek sundu.