Ne oldu şimdi?Bu yılki Def Con’da güvenlik araştırmacıları, AMD işlemcilerinde uzun süredir var olan ancak yakın zamanda keşfedilen “Sinkclose” adlı bir güvenlik açığıyla ilgili bulgular sundular. Her ne kadar istismar edilmesi oldukça zor olsa da, bu güvenlik açığının kurbanı olacak kadar şanssız olan herhangi bir sistem için potansiyel olarak felaketle sonuçlanabilecek sonuçları olabilir.

Cumartesi günü, IOActive’in Baş Güvenlik Danışmanı Enrique Nissim ve Yardımcı Baş Güvenlik Danışmanı Krzysztof Okupski, AMD Sinkclose: Universal Ring-2 Privilege Escalation başlıklı bir sunumda güvenlik açığı araştırması sundular. Ekibin sunumuna göre, ekibi Sistem Yönetim Modu olarak bilinen bir yürütme modunu güvence altına almak için gereken bileşenlerden birinde bir kusur fark etti. Bu mod, saldırganlara son derece çok yönlü ve güçlü bir yürütme yöntemine erişim sağlıyor. Bu istismar, çevrimiçi oyunlarda yaygın olarak kullanılan anti-virüs, anti-kötü amaçlı yazılım ve anti-hile çözümleri gibi işletim sistemi düzeyindeki korumalar için görünmezdir.

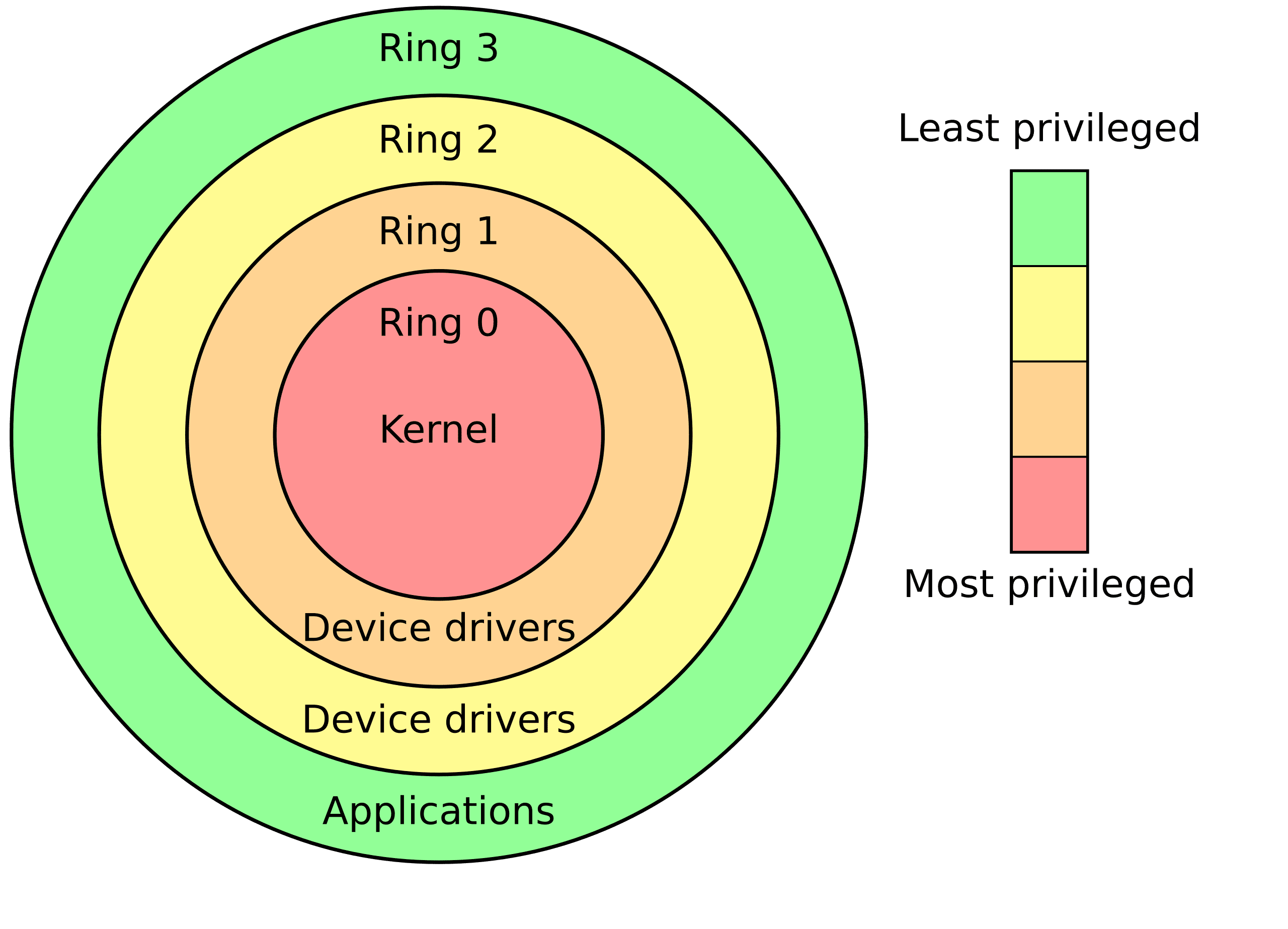

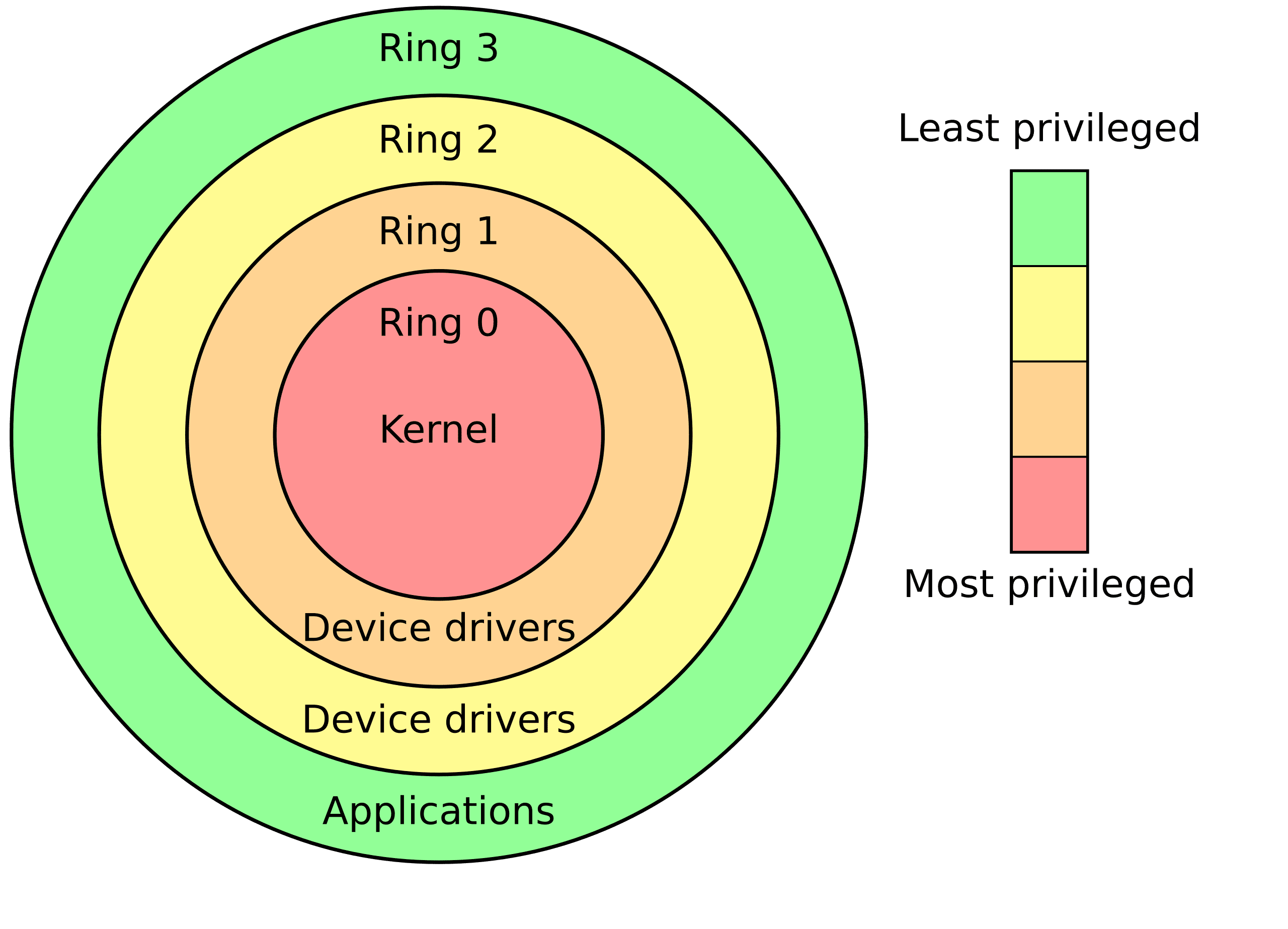

Bu güvenlik açığından yararlanmak kolay değildir (neyse ki) ve saldırganın önce sistemin çekirdeğine erişmesini gerektirir. Başarılı olursa, kötü aktör Ring-0 ayrıcalıklarını kullanarak Ring-2 ayrıcalıklarını elde ederek algılanamayan bir önyükleme seti yükleyebilir. Önyükleme setleri, bir sistemin ana önyükleme kaydını hedeflemek için tasarlanmış kötü amaçlı yazılımlardır. Evvel yüklendiğinde, kolayca algılanamaz veya kaldırılamaz. Bazı durumlarda, başarılı bir saldırı işletim sisteminin tamamen yeniden yüklenmesine rağmen bile devam edebilir. Bu senaryolarda, etkilenen bir makine tipik kötü amaçlı yazılım kaldırma ve düzeltme yerine tam bir değiştirme gerektirebilir.

Sadece yakın zamanda CVE-2023-31315 olarak bildirilmiş ve izlenmiş olmasına rağmen, Sinkclose güvenlik açığı AMD’nin birçok iş istasyonunda ve sunucu sınıfı CPU’sunda son 18 yıldır tespit edilemeyen uzun süredir devam eden bir sorun gibi görünüyor. AMD’nin ürün güvenlik bültenine göre, güvenlik açığı veri merkezi CPU’ları, grafik çözümleri, gömülü işlemciler, masaüstü bilgisayarlar, HEDT’ler, iş istasyonları ve mobil ürün serilerindeki birçok işlemciyi etkiliyor.

IOActive araştırmacıları sorunu duyurulmasından 10 ay önce AMD’ye bildirdi ve böylece çip üreticisine kamuoyuna açıklamadan önce sorunu incelemesi ve çözmesi için zaman tanıdı. Team Red, EPYC ve Ryzen CPU’lar için zaten önlemler yayınladı. Bir AMD sözcüsü Wired’a gömülü işlemciler ve etkilenen diğer ürünler için ek önlemlerin yakında geleceğini söyledi. Ancak şirket resmi bir zaman çizelgesi sunmadı.

İlk haberler ve olası hasarlar korkunç görünse de, kullanıcılar bu açığın neredeyse yirmi yıldır fark edilmediğini ve bilgisayar korsanlarının bunu hiç kullanmadığını bilerek rahatlayabilirler. AMD’nin düzeltme çabaları ve saldırganların çekirdek düzeyinde erişim elde etmede karşılaşacakları doğal zorluk göz önüne alındığında, bu açığın yaygın bir şekilde kullanılması pek olası değildir.