O NE LAN?!Dizüstü bilgisayarınızın, masaüstü bilgisayarınızın veya sunucunuzun Güvenli Önyükleme ile korunduğunu düşünüyorsanız, bir kez daha düşünün. “PKfail” olarak adlandırılan yeni bir güvenlik açığı, Güvenli Önyüklemeyi birkaç büyük teknoloji markasının yüzlerce PC ve cihazında açık bıraktı. Siber güvenlik firması Binarly’deki araştırmacılar, sızdırılan bir kriptografik anahtarın 200’den fazla ürün modeli için Güvenli Önyüklemenin güvenlik garantilerini nasıl temelde ortadan kaldırdığını gösteren bomba bir rapor yayınladı.

Güvenli Önyükleme, bir cihazın yalnızca ilgili OEM tarafından doğrulanmış ve güvenilen yazılım kullanılarak önyüklenebilmesini sağlamak için PC sektörü üyeleri tarafından oluşturulmuş bir güvenlik standardıdır. Bu yeni güvenlik ihlali, birden fazla ABD üreticisi için çalışan birinin 2022 sonlarında yanlışlıkla Güvenli Önyükleme için “platform anahtarını” sızdırmasından kaynaklanmaktadır.

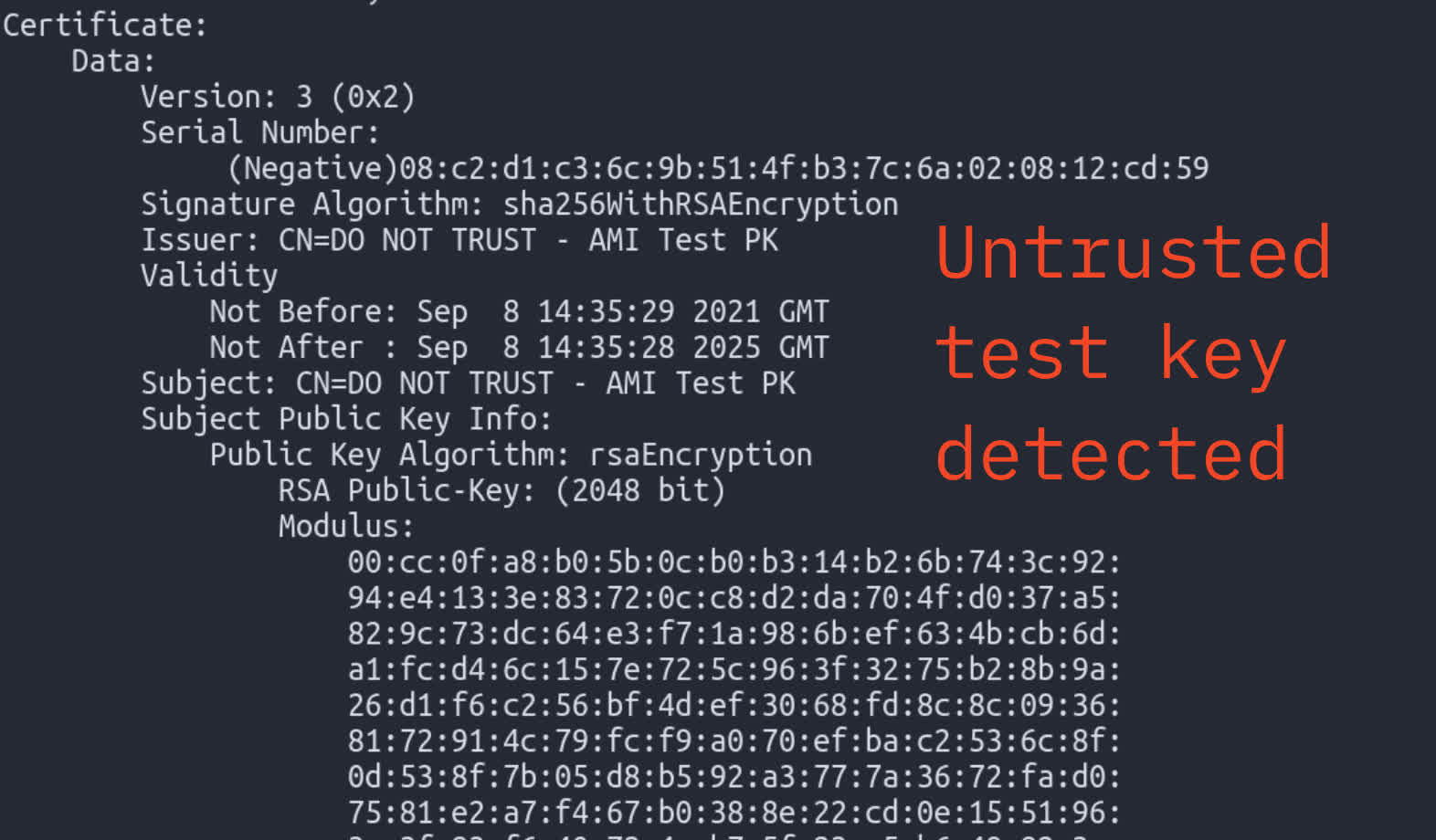

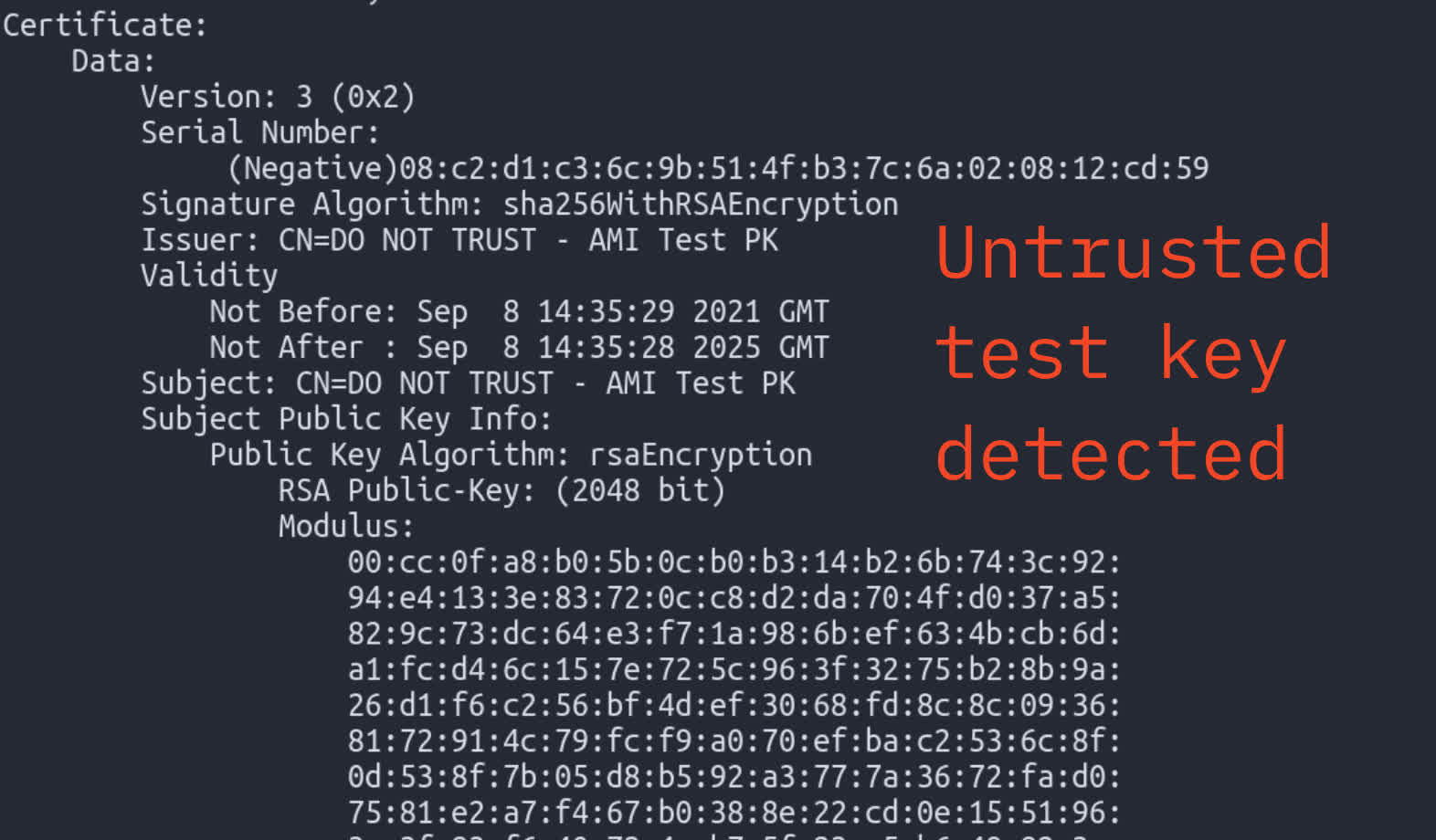

Bu anahtar, Acer, Dell, Gigabyte, Intel ve Supermicro gibi satıcıların cihazlarındaki tüm Güvenli Önyükleme sürecini destekleyen kritik güven köküdür. Ars Technica’dan gelen bir rapora göre, bir çalışan şifrelenmiş platform anahtarını içeren kaynak kodunu herkese açık bir GitHub deposuna gönderdi. Bunu kolayca kırılabilen gülünç derecede zayıf 4 karakterli bir parola ile korudular.

Sızıntı başlangıçta radar altında uçarken, Binarly’nin araştırmacıları Ocak 2023’te buna rastladılar. Bulguları, bu tehlikeye atılmış platform anahtarının birden fazla büyük isimli teknoloji markasının yüzlerce farklı ürün hattında rahatsız edici bir şekilde yeniden kullanıldığını ortaya koyuyor. Ayrıca, hem x86 hem de Arm cihazlarını etkilediği için bir çapraz silikon sorunudur.

Temel olarak bu, kötü niyetli aktörlerin kötü amaçlı kod imzalayarak Güvenli Önyüklemeyi atlatabileceği ve kötü şöhretli BlackLotus gibi kötü amaçlı aygıt yazılımı implantları yükleyebileceği anlamına gelir. Bulgular, Microsoft’un Güvenli Önyüklemeyi Windows 11 için bir gereklilik haline getirmesi ve sistemleri BIOS kök setlerine karşı güvence altına almak için yıllardır bu teknolojiyi zorlaması nedeniyle özellikle endişe vericidir.

// İlgili Öyküler

- Samsung, aktif sömürü nedeniyle tüm Galaxy cihazlarına kritik bir yama yayınlamaya hazırlanıyor

- Bu Linksys yönlendiricileri muhtemelen açık metin parolaları iletiyor

Sonuç da on yıldır oluşuyor. Binarly’nin 2012’ye kadar uzanan UEFI aygıt yazılımı görüntülerine ilişkin analizi, %10’dan fazlasının, amaçlandığı gibi üretici tarafından oluşturulan güvenli anahtarlar yerine bu güvenilmeyen anahtarların kullanılmasından etkilendiğini buldu. Sadece son 4 yıla bakıldığında bile, aygıt yazılımlarının %8’inde hala sorun vardı.

Bu, bazı tedarikçilerin kritik platform güvenliğini ne kadar özensizce ele aldığını ortaya koyan acımasız bir tedarik zinciri hatasıdır. Sorunlar, tüketici ve kurumsal cihaz hatları arasında aynı anahtarların tekrar kullanılması, ürünlerin üretim dışı kriptografik materyalle gönderilmesi ve anahtarların düzenli olarak döndürülmemesi gibi konuları kapsar. Binarly, bu ihlale yol açan cihaz tedarik zinciri güvenliğiyle ilgili bu güvenlik sorunlarını vurguladı.

Cihaz sahipleri ve BT yöneticileri için Binarly, öncelikle ekipmanınızın güvenlik açığı danışma listesinde yer alıp almadığını kontrol etmenizi ve satıcınızdan ilgili aygıt yazılımı yamalarını hızla uygulamanızı öneriyor.

Ayrıca, firma cihaz satıcılarının kriptografik anahtar yönetimi için en iyi uygulamaları, örneğin Donanım Güvenlik Modüllerini kullanarak platform anahtarını oluşturduklarından ve yönettiklerinden emin olmaları gerektiğini belirtiyor. Ayrıca, sağlanan tüm test anahtarlarını güvenli şekilde oluşturulan anahtarlarla değiştirmeleri gerekiyor.

Başlık kredisi: FlyD